AWSセキュリティを強化するための

6つのベストプラクティスとは?(AWS責任共有モデルとは?)

6つのベストプラクティスとは?(AWS責任共有モデルとは?)

「AWSセキュリティに技術的知見がなく、AWSセキュリティ対策の導入が進まない…」「AWSセキュリティ対策をどこまでやるべきかわからない…」といったお悩みはありませんか。クラウドセキュリティ対策としては、AWS環境におけるセキュリティの責任範囲を理解し、ベストプラクティスに沿った設計をする必要があります。

そこで本記事ではAWS責任共有モデルと、AWSセキュリティを強化するための6つの分野のベストプラクティスについてご紹介します。

従来のようにオンプレミスでシステムを構築すると、ハードウェアの設置やネットワークの構築から自社で行います。しかし、AWSのようなクラウドサービスでは、ハードウェアやネットワークの物理的な部分はクラウドサービス事業者が運用しています。利用者は、管理画面から必要なリソースを選択して構成し利用するという形がオンプレミスと大きく異なる点です。

そのためクラウドサービスはユーザーが運用する部分がオンプレミスと異なります。これをAWS責任共有モデルと呼んでおり、クラウドサービスの標準的な指針になっています。

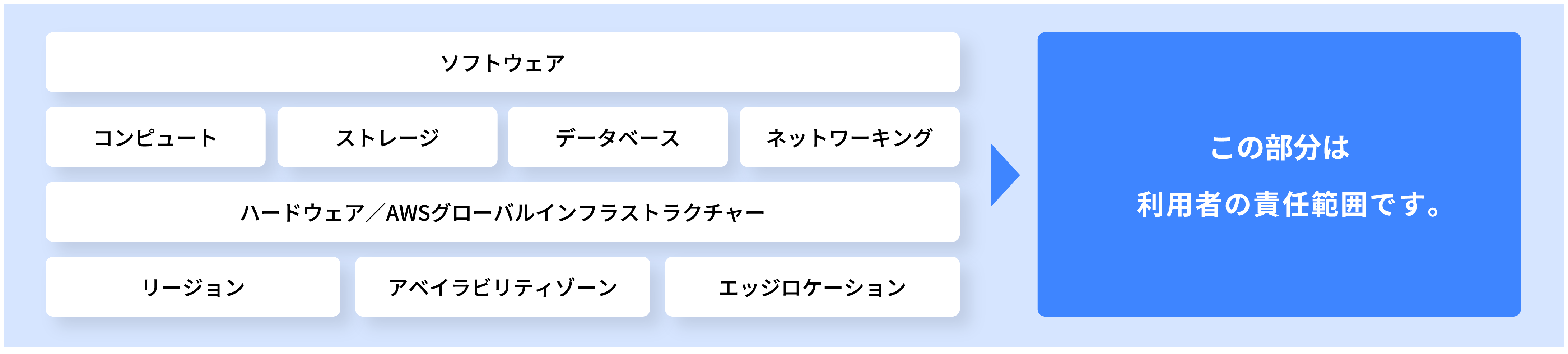

AWS責任共有モデルは、セキュリティとコンプライアンスをAWSと利用者でそれぞれ分担します。AWSはリージョンやアベイラビリティゾーンといったデータセンターに関連する部分や、コンピュート、ストレージ、データベース、ネットワーキングといったインフラの部分についてセキュリティに責任を持ちます。一方で利用者はインフラの構成、アプリケーション、ID・アクセス管理、データといった特定のワークロード(システム・アプリケーション)に依存する領域について責任を持ちます。

例えば脆弱性対策に欠かせないパッチ管理については、AWSがインフラ部分を担うのに対して、ゲストOSやアプリケーションは利用者がパッチ適用を行います。またAWSはインフラのデバイスを運用しますが、ゲストOS、データベース、アプリケーションの構成については利用者に運用責任があります。

このように利用者が統制しなければならない領域は細かく分かれており、もれなく統制できているかを判断するのが難しいケースもあります。そのためAWSでは次のような対策が必要としています。

●NIST Cybersecurity Framework (CSF)やISOなどの業界フレームワークを検討する

●AWS クラウド導入フレームワーク(CAF)とWell-Architectedのベストプラクティスを採用する

●AWSのサービスのドキュメントで個々のAWSのサービスにおけるセキュリティ機能と設定オプションを確認する

●AWSセキュリティ、アイデンティティ、コンプライアンスサービスを評価する

●第三者機関の監査証明文書を確認し、自社で実施できていない統制がないか判断する

●Cloud Audit Academyのトレーニングプログラムを活用する

●Well-Architected Reviewを実施する

●AWS Marketplaceで取り扱われているセキュリティソリューションを活用する

●AWSセキュリティコンピテンシーパートナーに支援を依頼する

中でもWell-Architectedは、セキュリティ対策をチェックするにあたり、まず確認したいドキュメントです。システム構築の際に設計の指針を学ぶことができ、ベストプラクティスによって既存の環境に不足している項目を洗い出すことができます。

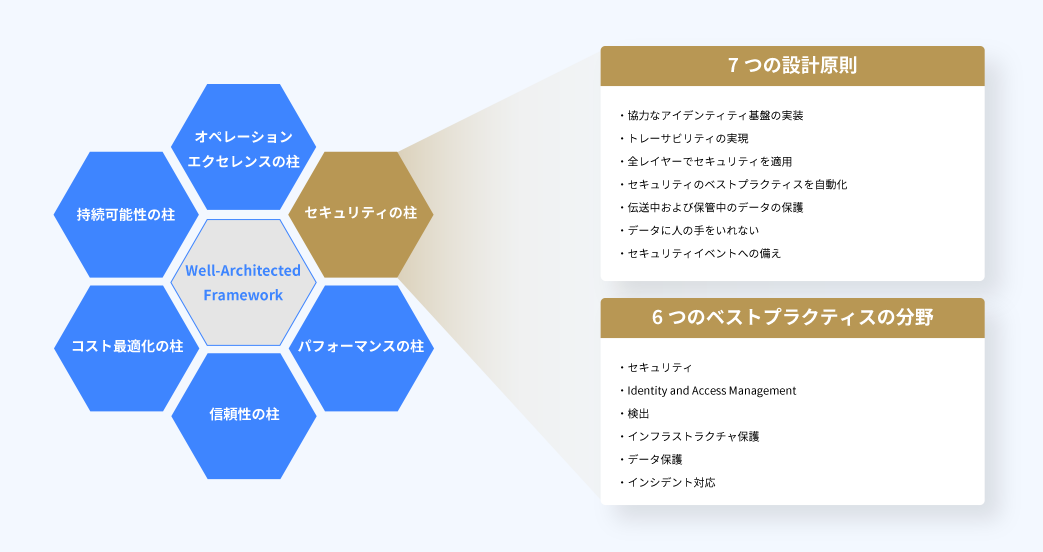

Well-Architectedには「オペレーショナルエクセレンス(運用の優秀性)」「セキュリティ」「信頼性」「パフォーマンス効率」「コスト最適化」「持続可能性(サステナビリティ)」の6つの柱があります。6つの柱にはそれぞれ設計原則とベストプラクティスが定義されています。セキュリティ対策を考えるのであれば、セキュリティの柱を中心として設計原則とベストプラクティスを確認していくことになるでしょう。

そこで次章からはWell-Architectedのセキュリティの柱で定義されている7つの設計原則、6つのベストプラクティスを簡単にご紹介します。

資料ダウンロード

資料ダウンロード

資料ダウンロード

資料ダウンロード

資料ダウンロード

資料ダウンロード

資料ダウンロード

資料ダウンロード

資料ダウンロード