2025.01.31

ゼロトラストとは?意味や実現するセキュリティ技術をわかりやすく解説

従来の「社内は安全、社外は危険」という考え方から、「すべてを信頼しない」というゼロトラストセキュリティへの移行が加速しています。

本記事では、ゼロトラストセキュリティの重要性、導入における課題、導入を成功させるためのポイントについて解説します。

お問い合わせ、または、

セキュリティ対策に関する

詳細情報を

無料でご覧いただける資料をダウンロードください。

目次

ゼロトラストとは?

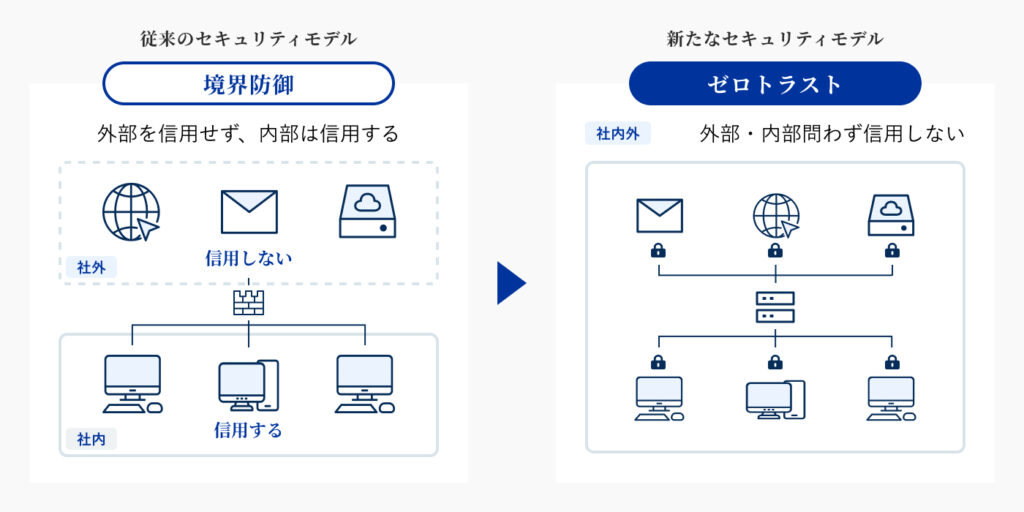

ゼロトラストとは、1994年にスティーブン・ポール・マーシュ氏の博士論文で最初に提唱され、2010年にForrester Researchのジョン・キンダーバーグ氏によって体系化された新しいセキュリティの考え方です。

従来の「社内は安全、社外は危険」という前提を根本から見直し、「すべてのアクセスを信用しない」という考え方に基づいてセキュリティ対策を行います。

ゼロトラストの重要性

クラウドサービスの普及やリモートワークなど多様な働き方が主流になり、社内外のネットワークの境界線が希薄になりつつある中で、従来の境界線による防御では十分な対策とは言えません。

ゼロトラストセキュリティでは、このような課題に対して「Verify and Never Trust(決して信用せず必ず確認せよ)」という原則に基づいて対策を実施します。

従来の「Trust but Verify(信頼して、必要な検証をする)」という考え方を改め、アクセスする人やデバイスの社内外を問わず常に認証と承認を行います。

ゼロトラストを実現するセキュリティ技術

ゼロトラストセキュリティの実現には、以下のようなセキュリティ技術が活用されています。

例えば、エンドポイントの操作や動作を監視し、サイバー攻撃の早期検知・対策を行うEDR(Endpoint Detection and Response)、ID・パスワードや多要素認証を管理し、アクセス制御を可能にするIDaaS(Identity as a Service)があります。

また、SaaS利用状況を可視化し、マルウェアなどの脅威からデータ保護を行うCASB(Cloud Access Security Broker)なども活用されます。

ゼロトラストセキュリティ導入の課題とポイント

ゼロトラストセキュリティの導入は、従来のセキュリティ対策とは異なるアプローチであるため、技術的な課題や組織変革への対応が欠かせません。

各ユーザーやデバイスの役割、アクセス権を明確に定義し、定義に基づいたきめ細かなポリシーを設定する必要があります。

従来の境界型防御のように、ネットワークの内部と外部を区別するのではなく、個々のアクセスに対して適切な認証と認可を行うことが重要です。必要最低限のアクセス権限のみを付与することで、不正アクセスのリスクを最小限に抑えられます。

また、ネットワーク内外からのアクセスをリアルタイムで監視し、不正アクセスや脅威を迅速に検知・対処できる体制を構築することが重要です。

そのためには、SIEM(Security Information and Event Management)などのセキュリティ監視ツールを導入し、複数のログ分析やアラート機能などを活用することで、効率的な監視体制を構築できます。

そして従業員一人ひとりがセキュリティの重要性を理解し、適切な行動をとれるよう、継続的なIT教育や情報連携のためのコミュニケーションが欠かせません。ゼロトラストセキュリティは、技術的な対策だけでなく、組織全体のセキュリティ意識向上と連携が重要となるのです。

このように、ゼロトラストセキュリティは、現代のビジネス環境において、情報資産を守るための重要な考え方として位置づけられています。企業は、中長期的な計画を立て、体制整備を行いながら、段階的な導入を検討していくことが求められます。

しかし、ゼロトラストセキュリティの導入は、決して容易ではありません。専門的な知識や技術が必要となるだけでなく、組織全体の変革も伴うからです。

ゼロトラストで実現するDTSの安全なDX推進

そこで、DTSの「DXセキュリティ導入・運用監視支援サービス」をご活用ください。お客様の環境や要件に合わせた最適なゼロトラストソリューションを提供し、安全なDX推進をサポートします。

セキュリティの現状把握

お客様のセキュリティ現状把握として、NIST SP800-171準拠のアセスメントとヒアリングで課題と潜在リスクを明確化します。

また、法令・業界ガイドラインに準拠した社内規程の整備状況を診断し、改善点をご提案。これらの分析に基づき、最適な改善策をご提案する伴走型コンサルティングを提供します。

ゼロトラストセキュリティ対策

従来の境界防御型セキュリティとは異なり、すべての接続を信頼しないゼロトラストの原則に基づき、脅威とリスクに対する予防、検知、対処策を提供します。

内部情報漏洩対策では、IDとデバイスの統制を軸とするゼロトラストセキュリティを導入することで、従業員の不注意によるミスや不正操作に起因する情報漏洩を効果的に防止します。

サイバー攻撃対策では、不正アクセスポイントを網羅的に監視・検知することで、マルウェア感染などのサイバー攻撃からお客様のシステムを保護することが可能です。

運用・監視

お客様のITシステムの安全かつ正常な稼働と、利用者への継続的なサービス提供のため、専門チームが適切な運用・監視を行います。

また、SOC(Security Operation Center)が24時間365日体制でセキュリティ状況を監視し、インシデント発生時には迅速な初動対応で被害拡大を最小限に抑えます。

日々の運用から緊急対応、システムの維持保守まで、お客様のセキュリティ運用をトータルにサポートします。

DXを安全に推進するなら、DTSの「DXセキュリティ導入・運用監視支援サービス」をご活用ください。まずは無料相談で最適なソリューションを見つけましょう。

お問い合わせ、または、

セキュリティ対策に関する

詳細情報を

無料でご覧いただける資料をダウンロードください。

おすすめの記事

2025.02.07

BCP対策とは?セキュリティの観点から考える重要性と具体的な6ステップについて解説

BCP対策とは、企業が自然災害やサイバー攻撃などの予期せぬ事態に直面した際でも、重要な事業活動を継続または早期に復旧するための計画を策定し実行することです。 本記事では、BCP対策の重要性、特に近年脅威を増すサイバー攻撃や内部不正による情報漏洩リスクに焦点を当て、セキュリティ対策を考慮したBCP対策の具体的な6ステップについて解説します。

まずはお気軽にご相談ください